Buenas galera, tudo tranquilo?

Hoje venho trazer um tutorial básico de configuração de um proxy transparente com Interceptação SSL no modo Splice ALL com o e2guardian trabalhando no bloqueio através das ACLs.

Esse tutorial é ótimo para:

- Quem não quer configurar proxy e nem instalar certificado na maquina do usuário;

- Quem vai utilizar o captiveportal do pfsense para autenticação dos usuários da wifi;

ATENÇÃO: Esse tutorial não funciona na versão 5 do e2guardian!

Versão do pfSense: 2.3.4-RELEASE (amd64)

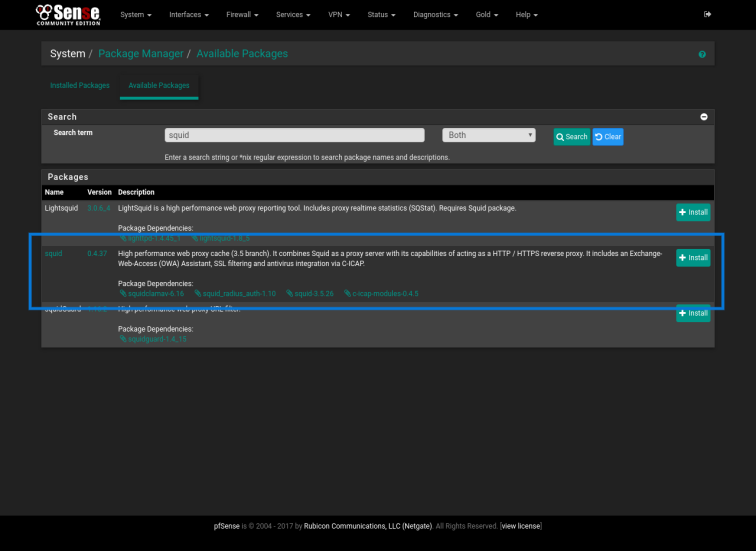

INSTALAÇÃO DOS PACOTES

SQUID

Instale o squid através do Packager Manager.

E2GUARDIAN

A instalação do e2guardian e um pouco diferente, pois o pacote não é oficial. Para isso visite o link abaixo e instale de acordo com sua preferência.

https://github.com/marcelloc/Unofficial-pfSense-packages

CONFIGURAÇÕES DOS PACOTES

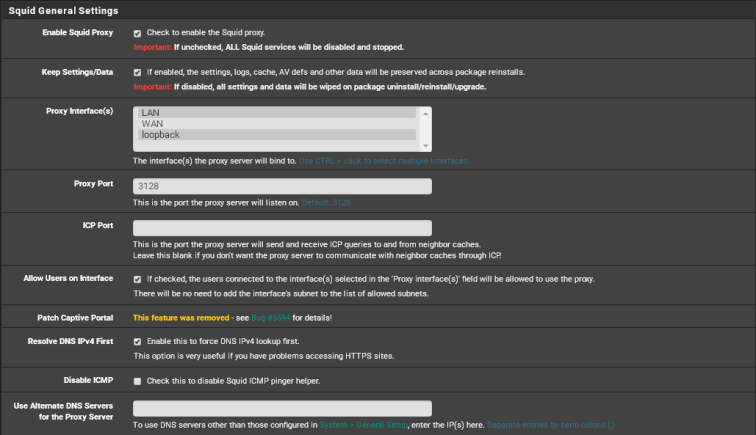

SQUID

Vá ate o menu Services e selecione Squid Proxy Server.

Selecione o menu Local Cache e clique em Save.

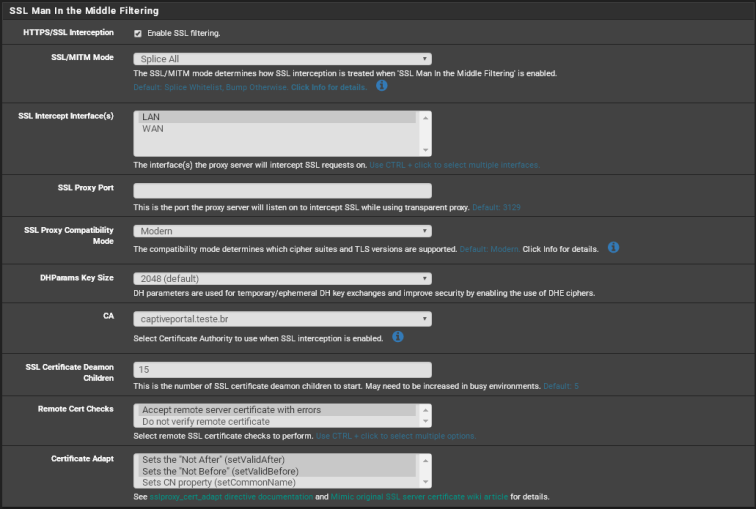

OBS: Você precisa criar uma CA para ser utilizada no squid. Para isso acesse o menu System > Cert. Manager e na opção Method selecione Create an Internal Certificate Authority. Preencha os campos e salve a CA.

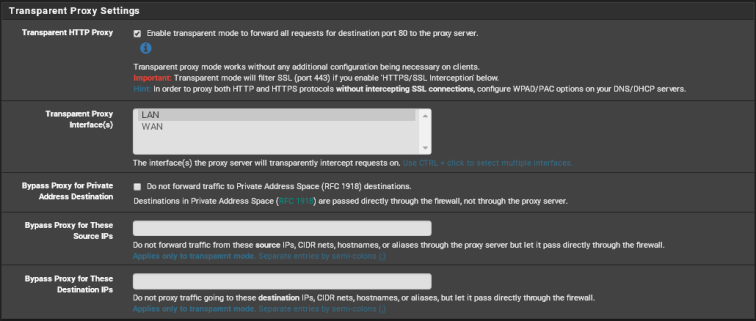

O restante das configurações deixe como mostra as imagens abaixo. Todas são feitas no menu General.

Squid General Settings

Transparent Proxy Settings

SSL Man In the Middle Filtering

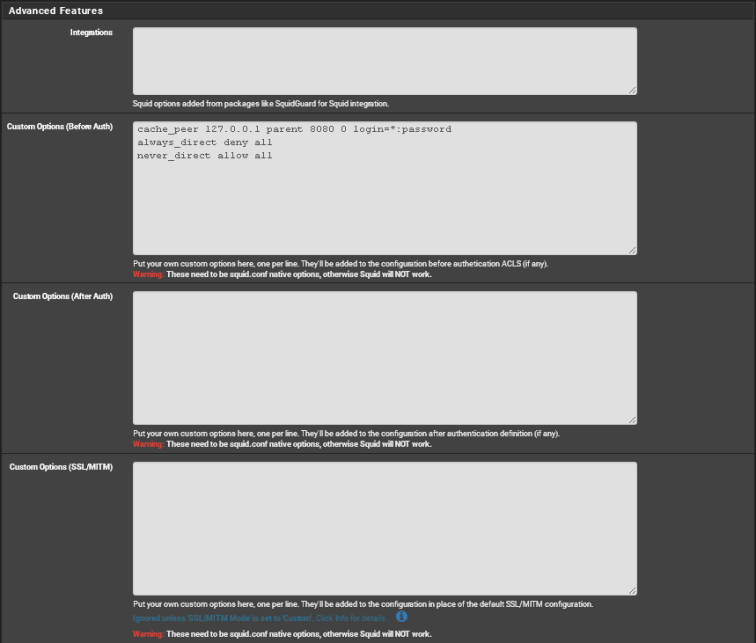

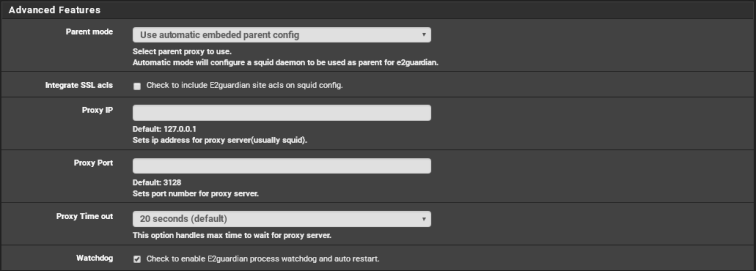

Advanced Features

Código utilizado na opção Custon Options (Before Auth):

cache_peer 127.0.0.1 parent 8080 0 login=*:password always_direct deny all never_direct allow all

Clique em save.

E2GUARDIAN

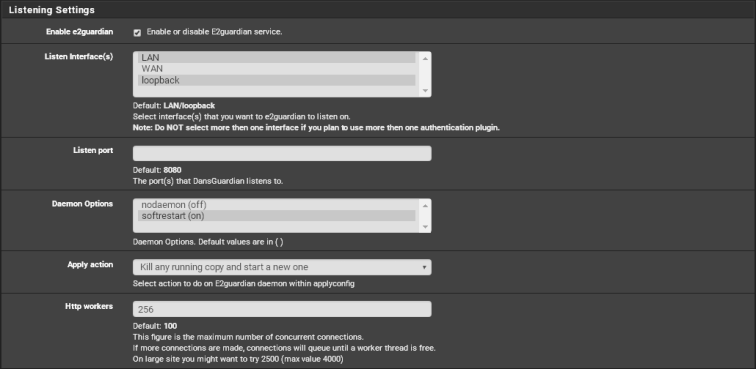

Selecione o menu Services > E2guardian Proxy e configure conforme as imagens abaixo.

Aba Daemon

Listening Settings

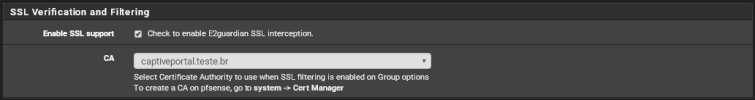

SSL Verification and Filtering

Clique na opção

Advanced Features

Clique em Save.

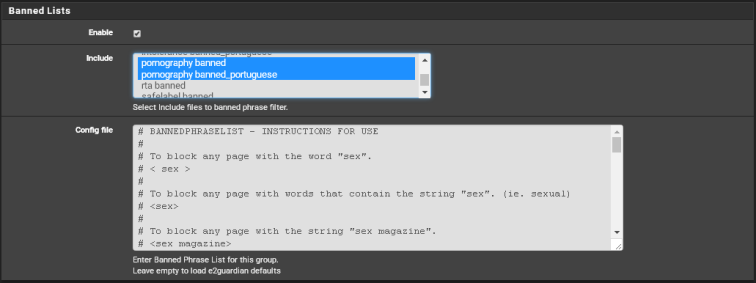

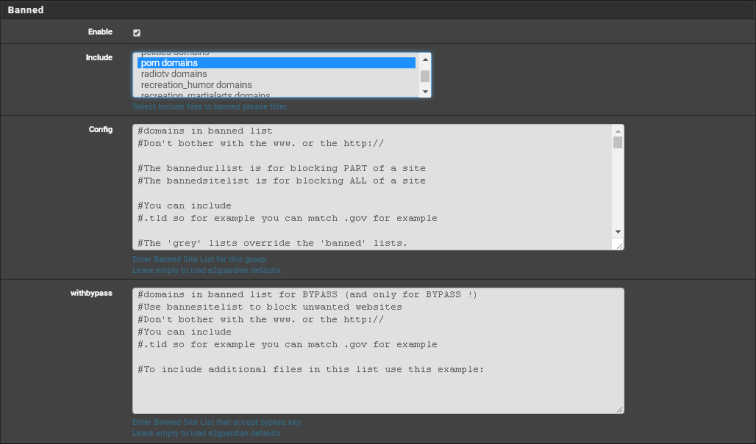

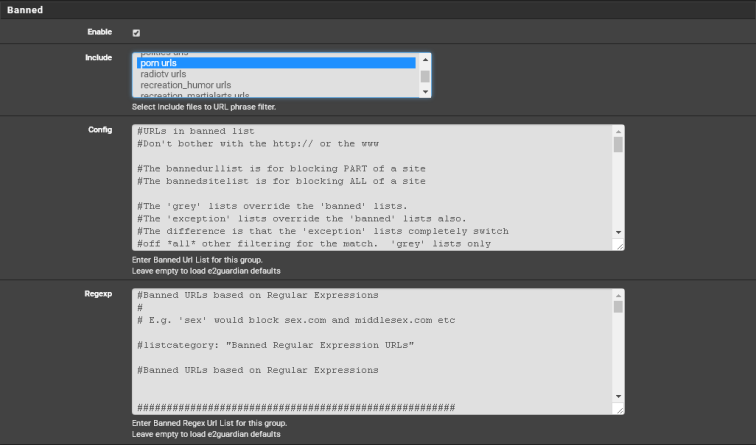

Aba ACLs

As acls que eu ativei foram nas sub-opção Phrase Lists, Site Lists e Url Lists.

Phrase Lists

Na opção include para incluir mais de uma entrada segure CTRL e selecione a opção. Vá ate o final da pagina e clique em Save.

Site Lists

Na opção include para incluir mais de uma entrada segure CTRL e selecione a opção. Vá ate o final da pagina e clique em Save.

Url Lists

Na opção include para incluir mais de uma entrada segure CTRL e selecione a opção. Vá ate o final da pagina e clique em Save.

O restante das abas eu deixei com as opções default.

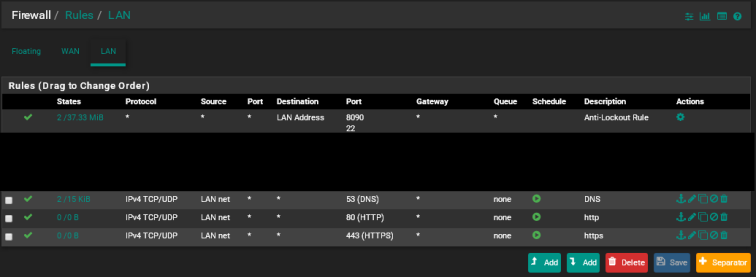

No menu Firewall > Rules eu configurei 3 regras apenas para os testes.

Essas configurações já são necessárias para que você tenha seu proxy transparente com Interceptação SSL no modo Splice ALL trabalhando em conjunto com o E2guardian no bloqueio via ACLs.

Agradeço ao Marcello Coutinho (marcelloc) pela ajuda e por disponibilizar grandes ferramentas para facilitar nosso trabalho.

TROUBLESHOOTING

1. Alguns sites/urls não são bloqueados por completo apos a criação de uma regex ou inclusão em outra lista?

R: Experimente apagar o Disk Cache do squid. Para isso vá ate Squid Proxy Server > Local Cache e clique em  .

.

Grande Abraço,

Belo trabalho me deu uma luz no fim do túnel!

CurtirCurtir

Bacana que lhe ajudou!!! Abraço!!! 😀

CurtirCurtir

Show de bola cara, bombou..

Também tenho um blog para auxiliar o pessoal da TI/PF Sense. Se importa se eu colocar teu tutorial la? Deixarei propagando do seu Blog e colocarei como fonte da Tutorial.

CurtirCurtir

Buenas Juan, claro que sim!!! Pode colocar!!! O importante é propagar conhecimento!! 😀

CurtirCurtir

Elias,

Bom dia!

estava lendo este artigo no forum do PFsense. E gostaria de entender melhor. Essa seria uma ferramenta, de filtro de conteudo, tipo o squigard? para funcionar o filtro de ssl, nao teria que estar setado o proxy no navegador?

CurtirCurtir

Buenas Diego,

Sim, ferramenta de filtro de conteúdo. O squidguard parece estar desatualizado a anos e o e2guardian parece estar mais maduro e possivelmente vai substituir o squidguard. Tu pode utlizar ele com wpad, proxy setado manualmente, etc, mas também pode utilizar ela juntamente com o squid configurado como proxy transparente com Interceptação SSL no modo Splice ALL. Dessa forma não necessita configurar nada no cliente. Dê uma olhada no link abaixo.

http://wiki.squid-cache.org/Features/SslPeekAndSplice

CurtirCurtido por 1 pessoa

Elias mais uma pergunta, desculpa mas sou novo como PF, como vc fez pra editar a regrade Anti-Lockout Rule?

CurtirCurtir

Diego, se eu não me engano isso é configurado no menu System > Advanced > Admin Access > Port

CurtirCurtido por 1 pessoa

Elias,

Bom dia!

Depois de vários testes, estou muito interessado em colocar em produção, porem meus testes todos foram em laboratório virtual, aqui na empresa se utiliza muito smartphone, você já tem noticia do comportamento dos mesmos com esse filtro?

abraço!

CurtirCurtir

Olá DIEGOVAZARAUJO,

Essa é a unica forma que a principio que a comunicação dos smartphones é interceptada. Você pode utilizar essa forma para toda a sua rede ou pode deixar somente habilitado para uma subrede/vlan direcionada aos usuários de smartphones.

CurtirCurtir

Olá Pessoal,

Alguém realizou o procedimento e deu certo!?

Tentei aqui e não deu certo até este momento!

CurtirCurtir

Olá Diego,

O que deu errado? Algum erro?

CurtirCurtir

como liberar arquivos .zip? exe? ele bloqueou.

CurtirCurtir

Lá no E2guardian, Vai na aba ACL > Extension List.

Se você está usando a lista default, abra ela e em MIME, coloca um # nos itens

#application/gzip

#application/x-gzip

#application/zip

#application/compress

#application/x-compress

De acordo com este exemplo acima.

CurtirCurtido por 1 pessoa

Cara, geralmente não gosto muito de ficar comentando.

Mas muito obrigado pelo tutorial, estou rodando 100% aqui, tanto em VM quanto em máquina Física.

Depois de alguns testes, irei colocar em um cliente pequeno para testar a performance.

Mais uma vez Obrigado.

CurtirCurtido por 1 pessoa

Buenas Guilherme!!! Bahh, que bom que tu gostou!!! Estamos ai pra disseminar o conhecimento!! Abraço!! 😀

CurtirCurtir

Elias, em meus testes, não estava tendo problemas com sites com protocolo HTTPS, coloquei em produção em um ambiente pequeno para ver como iria se comportar. E no proxy transparente, as vezes tenho problema em abrir sites HTTPS, da o velho problema do certificado.

Você teve este tipo de problema ? Se sim, tem como resolver sem instalar certificado em cada estação ?

CurtirCurtir

Cara, esta acontecendo alguns problemas diferentes pra mim. Notei que as vezes dá esse erro de certificado, mas se dou um refresh na pagina ela abre normal. Vou investigar melhor e edito o tutorial com informações novas.

CurtirCurtir

Sim, mas é justamente este o problema que estou tendo, dá o erro de certificado, dou um refresh (uma ou duas vezes) e ele passa.

Irei investigar também a situação e qualquer coisa informo aqui.

Obrigado.

CurtirCurtir

poderia mostrar como criou as regras para as portas??

CurtirCurtir

Você diz as regras de firewall? Se sim, no final do tutorial tem uma imagem referente a isso.

CurtirCurtir

Bom dia, por algum motivo nenhum site https esta abrindo, pode me dar uma luz ?

CurtirCurtir

Cabei de perceber, não seria todos os ites https não, mas sim alguns como por exemplo google, facebook, youtube simplesmente não abre.

CurtirCurtir

Hoje, 22 de agosto ainda ocorrem esses problemas descritos?

CurtirCurtir

como faz pra bloquear navegação por ip? por exemplo mesmo com o squid e com o e2guardian, os usuarios conseguem acessar ao youtube no chrome, tenta pesquisar no google youtube… acessa da mesma forma.

CurtirCurtir

Alex, tu já deu uma olhada no meu tutorial abaixo?

https://eliasmoraispereira.wordpress.com/2017/08/01/pfsense-grupos-com-autenticacao-por-ip-no-squid-e2guardian/

Isso supre tua necessidade?

CurtirCurtir

Bom dia! estou tendo problema com o certificado conseguiu alguma solução?

CurtirCurtir

Quais problemas tu tá enfrentando? Consegue verificar na aba Real-time se ocorre algum tipo de bloqueio?

CurtirCurtir

Elias

Parabéns, mas eu fiquei com uma dúvida.

Em vários sites vejo pessoas perguntando sobre smartphones, para eliminar esse problema, não seria o caso de usar um roteador por exemplo, sem dhcp, em modo bridge, passando o dhcp que vem do PFsense para os smartphones que se conectam a ele e assim todos os aparelhos wifi seriam clientes do Pfsense e se submeteriam as regras do Pfsense, inclusive de Proxy?

CurtirCurtir

Rafael, com certeza!

Esse tutorial é ideal para quem quer utilizar o captive portal onde, praticamente todos os usuários, irão utilizar dispositivos moveis para conexão.

CurtirCurtir

Boa noite, implementei o tutorial e rodou muito bem, só analisei que o skype nao esta recebendo as mensagens e verifiquei certa lentidão na internet. Tem alguma configuração que possa auxiliar?

CurtirCurtir

Tu já deu uma olhada na aba Real Time pra verificar quais urls estão sendo bloqueadas?

CurtirCurtir

Elias vc já tentou usar Pfsense+ Squid3-dev +Captive portal + Sarg?

Preciso fazer uma rede wifi onde todo o acesso seja transparente porem seja registrado quando ele loga no portal.

CurtirCurtir

Buenas Guilherme,

O que eu tenho é o squid + e2guardian + captive portal. Se quiser um help, posta aqui ou no forum do pfsense.

CurtirCurtir

Oi. Na porta 8080 e 22 (primeira regra do Firewalll), onde vc conseguiu incluir a porta 8080?

Obrigado e no aguardo.

CurtirCurtir

Vinicius,

Se eu não me engano isso é configurado no menu System > Advanced > Admin Access > Port.

CurtirCurtir

bom dia Elias, fiz exatamente como no tutorial acima, pfsense 2.3.4 release (AMD64) e win 7 ambos em maquinas virtuais.

Mas ao abrir as paginas no navegador, o seguinte erro é apresentado:

“ERRO

A URL requisitada não pôde ser recuperada

O seguinte erro foi encontrado ao tentar recuperar a URL: http://www.globo.com/

conexão para 127.0.0.1 falhou.

O sistema retornou: (60) operation timed out

O host ou rede remota pode estar fora do ar. Por favor, faça a requisição novamente.”

No log do Squid apresentam as seguintes informações

Squid Access Table

Squid – Access Logs

Date IP Status Address User Destination

16.09.2017 09:59:35 192.168.1.101 TAG_NONE/503 update.googleapis.com:443 – –

16.09.2017 09:59:07 192.168.1.101 TAG_NONE/503 clientservices.googleapis.com:443 – –

16.09.2017 09:59:05 192.168.1.101 TCP_MISS/503 http://update.googleapis.com/service/update2? – 127.0.0.1

16.09.2017 09:57:35 192.168.1.101 TAG_NONE/200 172.217.29.35:443 – –

16.09.2017 09:57:07 192.168.1.101 TAG_NONE/200 172.217.29.35:443 – –

16.09.2017 09:57:07 192.168.1.101 TAG_NONE/200 172.217.29.42:443 – –

16.09.2017 09:57:07 192.168.1.101 TAG_NONE/200 172.217.29.35:443 – –

16.09.2017 09:56:08 192.168.1.101 TAG_NONE/503 http://www.google.com.br:443 – –

16.09.2017 09:55:48 192.168.1.101 TAG_NONE/409 safebrowsing.googleapis.com:443 – –

16.09.2017 09:55:48 192.168.1.101 TAG_NONE/200 172.217.29.74:443

E dessa forma nenhuma pagina está abrindo, apenas as pesquisas do GOOGLE funcionam

CurtirCurtir

outras URLs que tentei abrir

Squid – Access Logs

Date IP Status Address User Destination

16.09.2017 10:28:13 192.168.1.101 TCP_MISS/500 http://www.gstatic.com/generate_204 – –

16.09.2017 10:28:13 192.168.1.101 TAG_NONE/503 http://www.youtube.com:443 – –

16.09.2017 10:28:13 192.168.1.101 TAG_NONE/200 172.217.29.46:443 – –

16.09.2017 10:28:05 192.168.1.101 TCP_MISS/500 http://pt-br.facebook.com/favicon.ico – –

16.09.2017 10:28:05 192.168.1.101 TCP_MISS/500 http://pt-br.facebook.com/ – –

16.09.2017 10:28:05 192.168.1.101 TAG_NONE/409 http://www.facebook.com:443 – –

16.09.2017 10:28:05 192.168.1.101 TAG_NONE/200 157.240.12.35:443 – –

16.09.2017 10:28:04 192.168.1.101 TAG_NONE/409 http://www.google.com.br:443 – –

16.09.2017 10:28:04 192.168.1.101 TAG_NONE/200 216.58.202.227:443 – –

16.09.2017 10:27:42 192.168.1.101 TAG_NONE/409 http://www.terra.com.br:443 – –

CurtirCurtir

Lorena,

Estamos dando uma olhada no seu tópico no fórum do pfsense.

CurtirCurtir

Tudo bem Elias. Como está?

VC tem skype para conversarmos?

Vou te adicionar para irmos conversando durante a semana.

Obrigado e um grande abraço.

CurtirCurtir

Buenas Vinicius, tudo tranquilo?

Cara, nem uso mais o skype. Me manda uma mensagem privada via forum do pfsense. Ai conversamos.

CurtirCurtir

Olha, não entendi o lance deste código. que porta 8080 seria ?

cache_peer 127.0.0.1 parent 8080 0 login=*:password

always_direct deny all

never_direct allow all

CurtirCurtir

O e2guardian necessita de uma cache de proxy externo, caso tu não queira utilizar o tiny proxy. Esse código serve para a integração do e2g com o squid na porta 8080.

CurtirCurtir

Olá amigo. Você já obteve algum sucesso bloqueando a Play Store (downloads)?

Tentei bloqueando play.google.com e play.googleapis.com no firewall, na blacklist do Squid, usando Squidguard no content filter nas categorias downloads, software updates, e agora com o e2guardian. O Google sempre acaba apontando diretamente para um IP para os downloads. Tentei bloquear alguns ranges, mas acaba prejudicando os outros serviços (como Youtube). Tentei bloquear o android.clients.google.com mas também acaba bloqueando tudo. Até pro Snort usando OpenAppID já apelei, mas só consegui os apps de livros e música através de lá (que não era a intenção). Alguma luz?

CurtirCurtir

Buenas Diego,

Ainda não testei o bloqueio da playstore. Tentou analisar outras portas utilizadas pela playstore alem da 443 e 80?

CurtirCurtir

Olha,

Tambem estou com problemas

TAG_NONE/409 tem alguma solução ?

CurtirCurtir

Elias, boa tarde, fiz o procedimento e bloqueio para sites pornográficos, mas os sites https, como redtube passa de boa, como faço para esse bloqueio seja para ALL SITES.

CurtirCurtir

Buenas Geraldo,

Você esta testando o bloqueio acessando de um notebook ou de celular?

CurtirCurtir

NOTEBOOK, VM

CurtirCurtir

Elias bom dia.

Primeiramente obrigado pelo tutorial, funcionou certinho aqui pra mim. Sabe se é possível personalizar a página de bloqueio do e2guardian?

CurtirCurtir

Opa Elton, tudo tranquilo?

Cara, tem sim. Acesse o menu Report & Log e na opção Report file tu vai encontrar o html pra edição.

CurtirCurtir

Bom dia, no bloqueio em HTTPS ele aparece o erro SSL_ERROR_RX_RECORD_TOO_LONG?

no squidguard ao invés de aparecer a pagina de bloqueio aparece este erro quando o cliente está realmente bloqueado

CurtirCurtir

Você configurou o squid com o squidguard ou com o e2guardian? O tutorial é sobre o e2guardian.

CurtirCurtir

Boa noite

Criei um grupo que tem redes sociais e youtube bloqueado mas tem acesso a videos especificos e esta aparecendo essa mensagem SSL_ERROR_RX_RECORD_TOO_LONG pra mim mesmo colocando a URL a ser liberada na ACL URL exceptiom->config

CurtirCurtir

Buenas Ricardo,

Tu configurou corretamente o certificado no squid? Esse erro ocorre em quais navegadores? Teste em mais de um.

CurtirCurtir

esta tudo configurado conforme tutorial CA criado e informado no squid e no e2guardian e o erro ocorre em todos os navegadores mesmo instalando ou não o certificado no navegador.

CurtirCurtir

Saudações Elias,

Segui o tutorial, funcionou parcialmente pra mim também.

O erro é o TAG_NONE/409.

Na tabelas de códigos do squid o erro 409 é sobre conflitos.

Alguém encontrou alguma solução?

CurtirCurtir

Buenas Willian,

Cria um tópico no forum do pfsense sobre esse erro. A galera por lá é bem maior e podemos resolver isso juntos.

CurtirCurtir

Olá Elias, antes de tudo gostaria de te agradecer pelo post! Tá show de bola, muito didático e direto ao ponto!

Também tive dificuldade e gostaria de saber se poderia me ajudar, estou com o mesmo problema da Lorena, do Mayk, do Thiago e do Ricardo. Fiz exatamente como no tutorial para a versão 2.4.1 e não funcionou, daí partir para instalar a versão 2.3.5, mas não é permitido mais instalar o squid neste versão sem fazer o upgrade para a versão 2.4.1

Alguns sites https funcionam como o UOL por exemplo, mas a pesquisa do Google não. E dá este código no Log TAG_NONE/409 e no browser aparece o erro SSL_ERROR_RX_RECORD_TOO_LONG

talvez alguma coisa na versão mais nova tenha quebrado a configuração, ou alguma alteração das configurações padrão do e2guardian também.

Você já conseguiu fazer funcionar na versão 2.4.1?

Para instalar o e2guardian segui a documentação do GitHub https://github.com/marcelloc/Unofficial-pfSense-packages/tree/master/pkg-e2guardian4

CurtirCurtir

Buenas Pablo,

Ainda não consegui testar na ultima versão. Aparece algo a mais nos logs ou é somente esse erro? Tu já criou esse tópico no forum do pfsense? Se não, cria por lá, pois como os usuários que tu mencionou, mais alguns podem ter os mesmos problemas e ai podemos tentar resolver isso juntos. Lá também tem o marcelloc que é uns dos que mantem o e2guardian e também pode auxiliar.

CurtirCurtir

Oi Elias, não abri tópico específico não. Mais postei lá no tópico da instalação do E2guardian (o mesmo usado como referência no seu artigo.)

CurtirCurtir

Blz então! Vou dar uma olhada lá. 😀

CurtirCurtir

Elias, tudo bem? Fiz toda a instalação e configuração, porem não está funcionando, o serviço fica UP porem não funciona corretamente… Poderia me da um help ? Tenho algumas duvidas, é possível me informar seu e-mail por favor?

CurtirCurtir

Buenas Kleber, tudo na boa e por ai?

Nos logs mostra algo a mais?

Pra entrar em contato comigo, manda uma MP no forum do pfsense. Ai conversamos. 😀

CurtirCurtir

Boa noite Elias, sou novato no pfsense, gostaria de saber se com esse método que fez se é possível fazer cache de https, como facebook,YouTube entre outros.

CurtirCurtir

Ola Elias,

Primeiramente parabéns pelo post.

Elias, estou tendo dificuldade em bloquear https, não gera erro e até os grupos coloquei como bloqueio tudo e parece que ele salvou apenas a primeira alteração feita. Ja fiz a limpeza de cache no squid e mesmo assim parece que não aplica as novas alterações.

Outra dúvida eu consigo manter os logs de acessos baseado no voucher que foi utilizado para autorizar a navegação ou mesmo um usuário interno do pfsense.

Grato.

CurtirCurtir

boa noite, seria possível fazer cache no squid de https, com e2guardian, de sites com youtube e facebook?

CurtirCurtir

Funciona muito bem. Parabéns pelo Post. Gostaria de saber como faço para um HOST (IP) passar direto por ele. Tentei colocar em vários locais dentro do “e2guardian” e nas ACL dentro do proxy server, porém não funcionou, continuou passando e bloqueando os acessos. Obrigado

CurtirCurtir

bom dia o e2guardian faz cache de conteudo de sites em HTTPS?

CurtirCurtir

amigo eu precisaria de bloquear o youtube para um gurpo e liberar para outro. como fazer sem ter que criar esse certificado? existe uma forma mais simples e funcional?

CurtirCurtir

no meu ambiente nao vou ter dispositivos moveis, preciso do E2GUARDIAN ?

CurtirCurtir

Olá Elias, tudo certo? Estou com uma dúvida, pois eu apliquei as configurações conforme seu tutorial e, funcionou bem, porém durante os teste de bloqueio o youtube passou normalmente e os sites com HTTPS dão erros de certificado, mesmo dando refresh continua. Existe alguma forma que eu possa forçar o bloqueio do HTTPS com eficiência?

Desde já agradeço, e parabéns pelo trabalho!!

CurtirCurtir

boa tarde, essa configuração ainda é preciso instalar o certificado na estação pra não ficar dando erros de certificado?

CurtirCurtir

gostaria bloquear palavras nas buscas do google e fotos também, porem não estou conseguindo fazer, alguém poderia me instruir como fazer isso

CurtirCurtir

Boa tarde Elias! Como está?

Segui seu tutorial e tudo funcionou bem à exceção do acesso à alguns sites HTTPS, como por exemplo, o google.com.br, que não abrem de forma alguma e na tela do usuário é recebida a mensagem abaixo. Consegue me orientar a como proceder nessa situação? Desde já agradeço a ajuda.

“Não foi possível estabelecer uma conexão segura com este site

http://www.google.com.br enviou uma resposta inválida.

Tente executar o Diagnóstico de Rede do Windows.

ERR_SSL_PROTOCOL_ERROR”

CurtirCurtir

Fala grande Elias, acabei de fazer a instalação do pacote E2Guardian, até agora tudo certo, porém estou aqui lutando pra alterar a página de bloqueio que está em inglês, o que não meu caso não é elegante deixar. Onde exatamente estão alocados os arquivos referente a isso?

CurtirCurtir

Elias tudo bem? parabens!!! Cara, tive inumeros problemas mesmo no spliceall principalmente com google, gmail.. hora funciona / hora não.. você experimentou esses casos?

CurtirCurtir

Um detalhe importante é forçar o Squid a usar o mesmo DNS que os clientes/hosts estão usando pela opção: Alternate DNS Servers for the Proxy Server, evita bastante problema de erro de certificado.

CurtirCurtir

Elias, estou com problemas na minha configuração o modo transparente não esta funcionado, todos sites HTTPS estão apresentando erro de certificado NET::ERR_CERT_AUTHORITY_INVALID.

Tem alguma dica do que pode ser?

CurtirCurtir

Alguma previsão para a V5 funcionar? Obrigado.

CurtirCurtir

Boa tarde,

Excelente tutorial, configurei exatamente igual ao tutorial, mas esta ocorrendo o seguinte problema, quando habilito o squid ele bloqueia todos os sites do Google exe: google, gmail, youtube, mesmo não colocando nenhuma regra de bloqueio, agora os outros sites abrem normalmente.

Pode me ajudar?

CurtirCurtir

E o Antivírus do Squid (I-CAP ClamAV), existe integração?

CurtirCurtir

Boa tarde pessoal.

Fiz o teste com e2guardian5, na esperança de que já funcionasse esse esquema, mas pare que não funciona, correto?

Podem me dizer se na versão 4 funciona ainda? Conseguiria usar com a versão mais nova do pfSense (2.4.4)?

Existe outra solução pra isso? Sem usar WPAD, instalar certificados ou qualquer configuração de proxy no navegador?

Amanhã vou fazer a pergunta no forum da Netgate tbm. 😉

Elias, obrigado pelo tutorial e parabéns pelo trabalho!!!

CurtirCurtir

parece*

CurtirCurtir

Elias, boa noite. Esse artigo esta atualizado? Funciona com o E2guardian 5? Preciso deixar o squid rodando junto com o E2guardian.

CurtirCurtir

Olá, parabéns pelo tutorial!!

Sou iniciante nesse mundo e gostaria de confirmar se é necessário a instalação de certificados em todas as maquinas da rede para o que o bloqueio funcione ou apenas a emissão dentro do próprio pfsense já é o suficiente, pois tenho muitas maquinas e seria inviável de instalar uma por uma.

Grato.

CurtirCurtir

É possivel bloquear via MAC address?

CurtirCurtir

Pelo print do seu SSL MAN IN THE MIDDLE FILTERING resolvi um problema de acesso a site de minha empresa.

CurtirCurtir